Secure boot sau nimic sub noua lege cibernetică a UE

Odată cu intrarea în vigoare a noilor legi europene privind securitatea cibernetică, producătorii de dispozitive au o alegere clară: să integreze secure boot în produsele lor sau să piardă în fața conformității și încrederii consumatorilor.

Presiunea UE pentru integritate încorporată

Pe măsură ce noul set de reguli europene privind securitatea cibernetică intră în vigoare, un mesaj devine evident atât pentru producători, cât și pentru consumatori: dacă dispozitivul tău poate rula cod, trebuie să dovedești că rulează doar cod de încredere, de la pornire, în timpul actualizărilor și pe tot parcursul vieții sale.

Aceasta este esența conceptului de „secure by design” prevăzut în Legea privind Reziliența Cibernetică (Cyber Resilience Act – CRA) și în noile cerințe de securitate cibernetică din Directiva Echipamente Radio (RED Delegated Act – RED DA).

Chiar dacă termenul secure boot nu apare explicit în textul legii, cerințele de protecție a integrității funcționează exact ca acesta și devin rapid noul standard minim. Pentru consumatori, vestea este excelentă: mai puține dispozitive compromise, mai puține botneturi formate din gadgeturi vulnerabile și o definiție mai onestă a ceea ce înseamnă „sigur” într-un produs conectat.

Ce s-a schimbat și când se va simți în viața consumatorilor

Legea privind Reziliența Cibernetică (CRA) a fost adoptată și a intrat în vigoare pe 10 decembrie 2024. Ea stabilește obligații unitare pentru toate „produsele cu elemente digitale” – de la termostate inteligente, camere și televizoare, până la jucării conectate, routere și software. Producătorii rămân responsabili pentru securitatea produsului pe toată durata ciclului său de viață.

Cele mai multe obligații se vor aplica treptat în următorii doi ani: raportarea vulnerabilităților și a incidentelor din 2026, iar conformitatea deplină mai târziu.

În paralel, RED Delegated Act introduce cerințe obligatorii de securitate cibernetică pentru echipamentele radio conectate la internet, începând cu 1 august 2025. Standardele aferente (seria EN 18031) stabilesc așteptările tehnice, printre care se numără verificarea criptografică a actualizărilor și protecția împotriva rulării firmware-ului modificat. Cu alte cuvinte, secure boot sau un mecanism echivalent devine cerință implicită pentru majoritatea dispozitivelor IoT destinate consumatorilor.

UE impune secure boot în mod direct?

Nu neapărat în termeni expliciți. Legislația stabilește rezultatele dorite, nu numele soluțiilor.

CRA și RED DA cer ca integritatea software-ului și firmware-ului să fie protejată, actualizările să fie autentificate, iar produsele să reziste modificărilor neautorizate care ar putea compromite securitatea sau confidențialitatea.

În practică, producătorii ating aceste obiective implementând un lanț de încredere care începe la pornire (secure boot), alături de actualizări semnate și protecție la revenire („rollback protection”). Este de așteptat ca acest model să devină standardul implicit pentru telefoane, wearables, huburi și electrocasnice inteligente comercializate în UE.

Standardele industriale susțin aceeași direcție. ETSI EN 303 645 (referința pentru IoT de consum) și noile standarde RED subliniază integritatea software-ului și actualizările verificate, elemente care corespund direct cu implementările de secure boot.

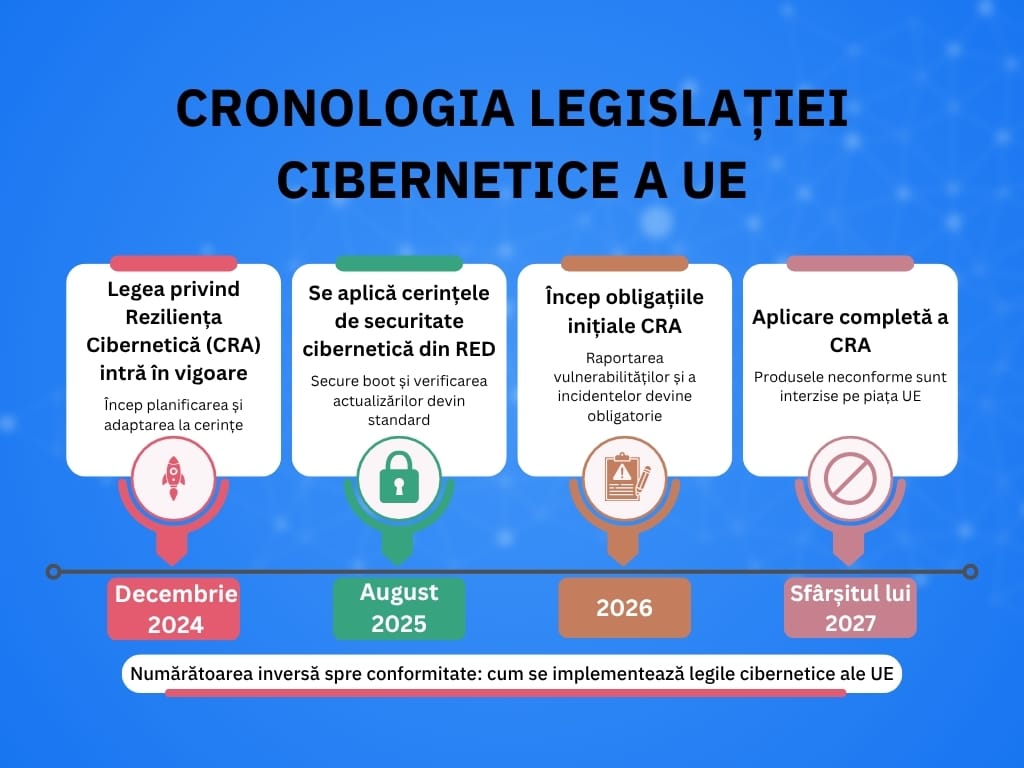

Cronologia explicată simplu

- Acum: CRA este în vigoare; proiectarea produselor noi ar trebui deja să țină cont de cerințele sale.

- 1 august 2025: Cerințele de securitate cibernetică din RED DA devin obligatorii pentru echipamentele radio conectate; standardele EN 18031 susțin evaluarea conformității.

- Din 2026: Încep obligațiile timpurii din CRA, inclusiv raportarea vulnerabilităților și a incidentelor.

- Sfârșitul lui 2027: Se aplică pe scară largă obligațiile principale ale CRA; produsele neconforme nu vor mai putea fi vândute în UE.

De ce contează pentru consumatori

- Actualizări mai sigure: Dispozitivele vor accepta doar firmware și software autentificat, prevenind modificările malițioase sau accidentale.

- Suport pe termen lung: Producătorii sunt obligați să mențină securitatea produselor pe toată durata de viață, inclusiv prin gestionarea vulnerabilităților și furnizarea de patch-uri.

- Responsabilitate clară: Dacă un produs este nesigur prin design sau nu are protecție de integritate adecvată, răspunderea cade asupra producătorului, nu a cumpărătorului.

Ghid practic pentru cumpărători

Când alegi un dispozitiv conectat în anii următori, caută sau întreabă despre:

- Secure boot sau protecție echivalentă a integrității: mențiuni precum „rulează doar firmware semnat” sau „verified boot” în specificații.

- Actualizări semnate și protecție la revenire (rollback): producătorul trebuie să confirme că actualizările sunt verificate și versiunile vechi vulnerabile nu pot fi reinstalate.

- Politică de suport și patch-uri: perioada de actualizări (ideal în ani, nu luni) și existența unui canal de raportare a vulnerabilităților.

- Declarații de conformitate – mențiuni despre compatibilitate cu CRA, RED, EN 18031 sau ETSI EN 303 645.

Dacă un producător evită să răspundă la aceste întrebări, e un semnal de alarmă — mai ales dacă dispozitivul urmează să rămână în rețeaua ta de acasă pe termen lung.

Ce înseamnă pentru utilizatorii avansați și pasionații de modificări

Unii se tem că secure boot va bloca posibilitatea de a personaliza sau „roota” dispozitivele.

În realitate, cerința este doar de a preveni codul neautorizat, nu de a interzice modificările intenționate de utilizator.

Unii producători pot oferi moduri de dezvoltare sigure (cu chei de utilizator sau procese de deblocare controlate). Totuși, pentru majoritatea produselor de larg consum vândute în UE, firmware-ul nesemnat va fi interzis.

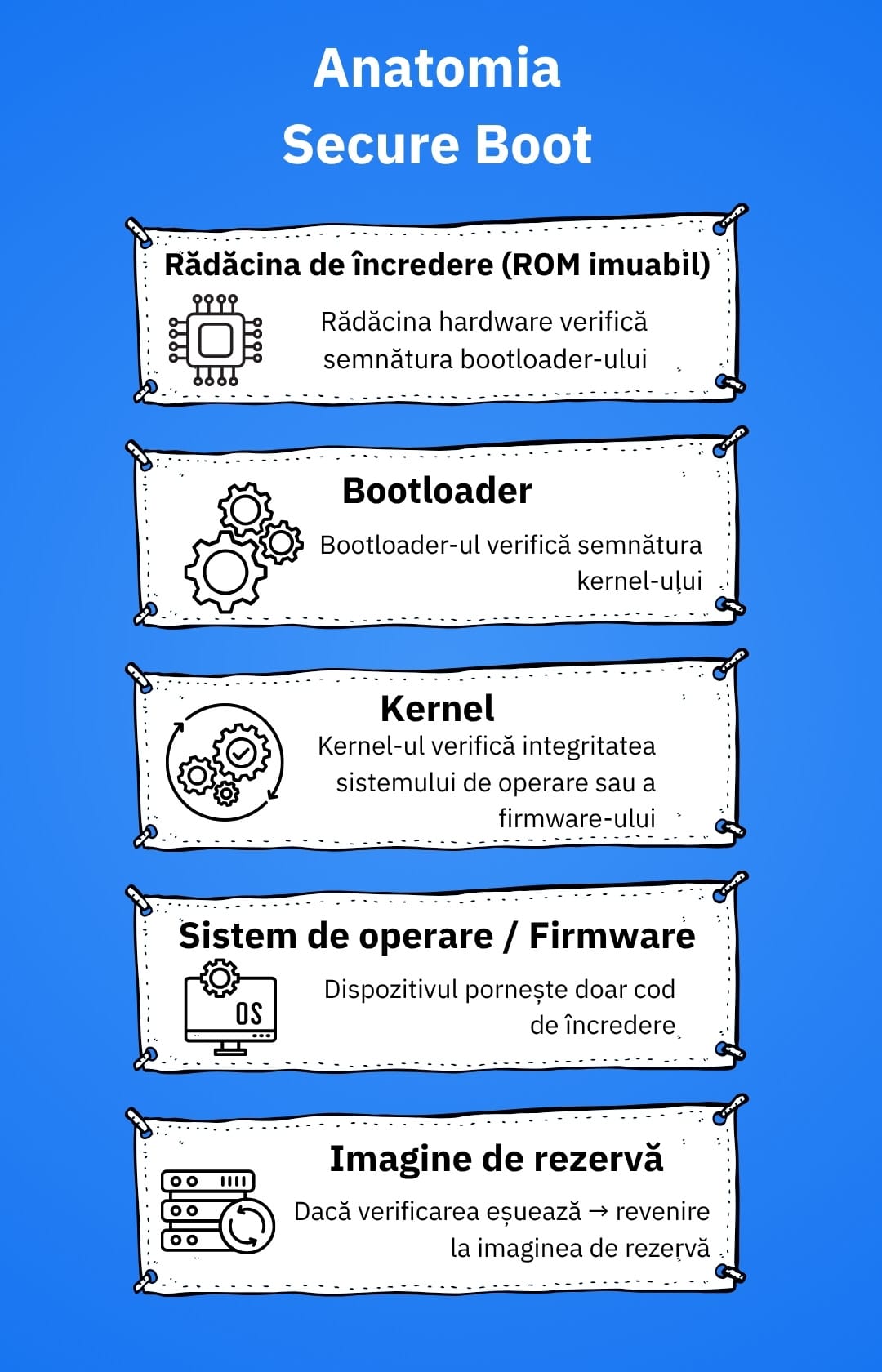

Pentru cei curioși: cum te protejează secure boot

Imaginează-ți secure boot ca pe lanțul de siguranță al creierului dispozitivului tău. La pornire, o mică porțiune de cod imuabil verifică semnătura următorului pas din proces, care la rândul său verifică următorul, până la încărcarea sistemului de operare.

Dacă una dintre verificări eșuează, dispozitivul refuză să pornească acel cod (sau revine la o imagine sigură).

În combinație cu actualizări semnate și protecție la revenire, acest mecanism blochează metodele favorite ale atacatorilor de a persista în sistemele inteligente.

Exact acest tip de integritate este cel pe care UE dorește să-l facă standard de piață.

Ce urmează pentru legislația UE

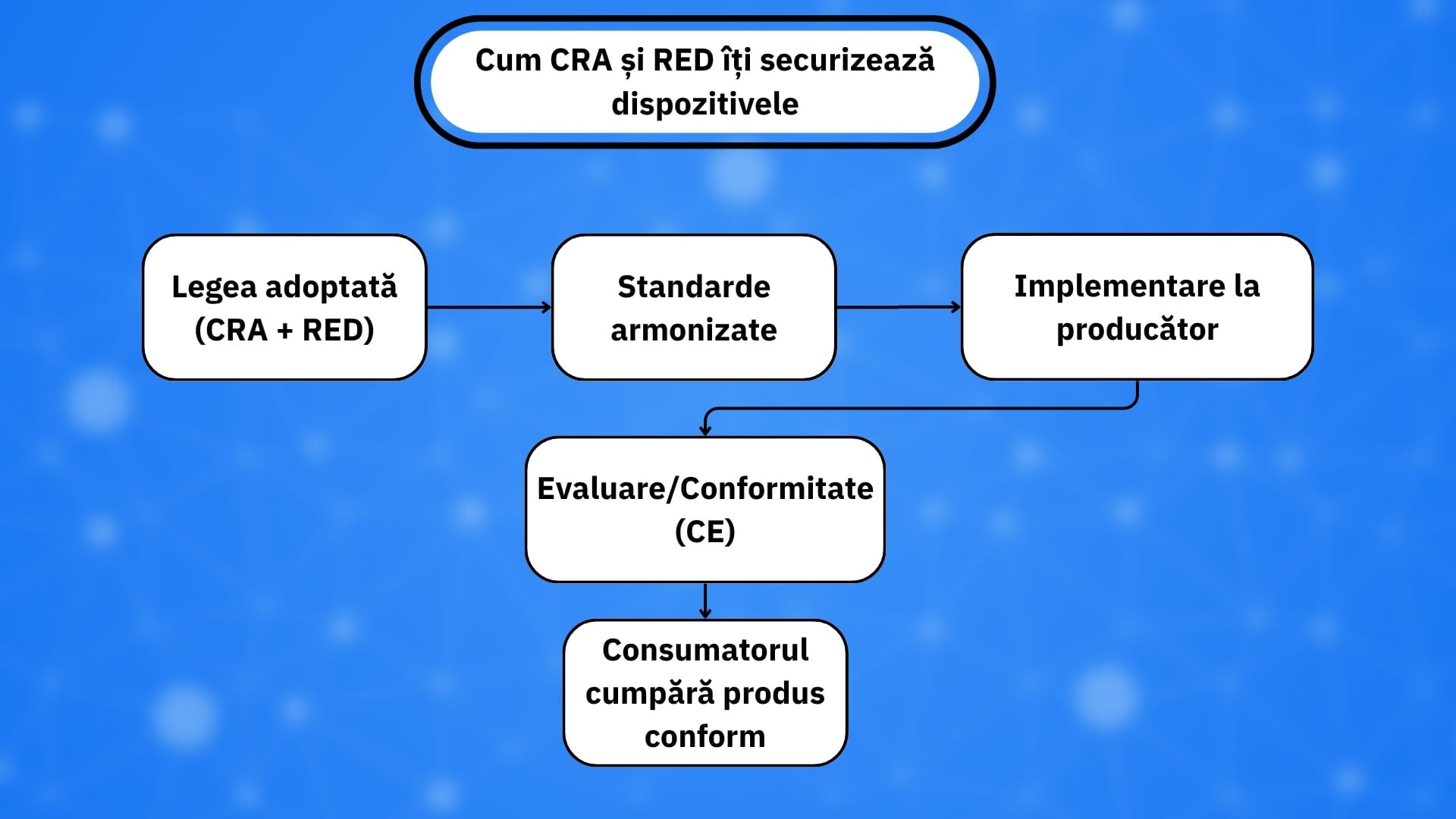

ENISA și grupurile industriale publică treptat ghiduri care traduc textele legislative în controale tehnice concrete.

Pe măsură ce apar standarde armonizate și procese de certificare clare, cumpărătorii vor putea identifica mai ușor produsele conforme, iar producătorii își vor demonstra securitatea fără proceduri complicate.

Concluzie

Noile reguli europene fac din integritatea codului care rulează pe dispozitivele tale o condiție obligatorie, nu opțională.

Indiferent dacă producătorii o numesc secure boot sau verified boot, rezultatul este același: mai puține breșe, actualizări mai sigure și o garanție reală că dispozitivul cumpărat nu va fi reprogramat cu intenții malițioase.

În următorii doi ani, aceste funcții de integritate și promisiunea unui ciclu clar de suport ar trebui să devină criteriile principale de achiziție pentru orice dispozitiv conectat.

Întrebări frecvente

Ce este secure boot, pe scurt?

Este o funcție de securitate care se asigură că, la pornire, dispozitivul rulează doar software verificat și de încredere. Fiecare etapă a procesului de pornire validează semnătura următoarei, prevenind rularea codului modificat.

Cere explicit legea UE implementarea secure boot?

Nu în mod direct. Legea impune protejarea integrității software-ului și prevenirea modificărilor neautorizate, iar secure boot este metoda cea mai eficientă de a respecta aceste cerințe.

Când vor afecta aceste reguli consumatorii?

Primele efecte se vor simți din august 2025, odată cu aplicarea cerințelor RED, iar Legea privind Reziliența Cibernetică va fi complet aplicabilă până la sfârșitul lui 2027.

De ce ar trebui să ne pese ca simpli consumatori?

Pentru că integritatea codului este direct legată de siguranța, confidențialitatea și stabilitatea dispozitivelor noastre. Secure boot și actualizările verificate împiedică transformarea gadgeturilor în ținte sau unelte pentru atacuri.

tags

Autor

Vlad's love for technology and writing created rich soil for his interest in cybersecurity to sprout into a full-on passion. Before becoming a Security Analyst, he covered tech and security topics.

Toate articoleleSe întâmplă acum Populare

FBI: Escrocii se dau drept banca ta – cum te protejezi

04 Decembrie 2025

Bitdefender lansează Studiul Privind Securitatea Cibernetică a Consumatorilor 2025

14 Noiembrie 2025

FOLLOW US ON SOCIAL MEDIA

Articole similare

Articole salvate