Securitatea IoT pentru birouri inteligente

Birourile inteligente, indiferent de dimensiune, sunt la fel de sigure precum dispozitivele conectate cărora le permiți accesul.

De ce birourile inteligente ridică miza

Iluminatul inteligent, sistemele de conferință, imprimantele, cititoarele de badge-uri, camerele de supraveghere, automate de cafea și senzorii HVAC au redefinit conceptul de eficiență în birourile moderne. Atât de mult încât au devenit indispensabile pentru majoritatea rețelelor din mediul profesional.

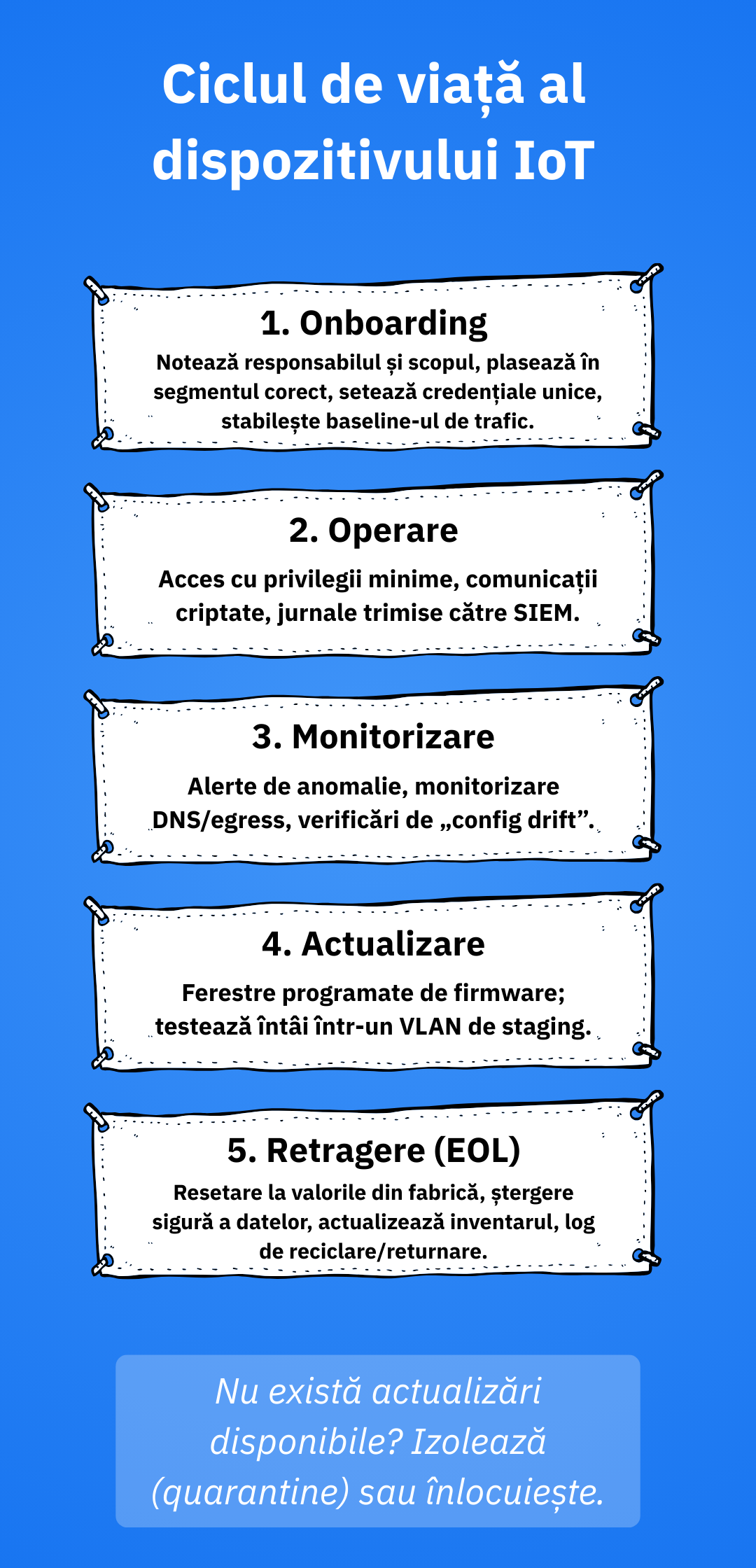

Însă această comoditate vine cu un preț: riscurile. Cele mai multe dispozitive de acest tip nu sunt gestionate precum laptopurile sau telefoanele. Organizațiile subestimează adesea numărul de dispozitive IoT deja conectate sau impactul pe care acestea îl pot avea asupra expunerii la amenințări cibernetice. De aceea, primul pas este vizibilitatea și abordarea pe întreg ciclul de viață.

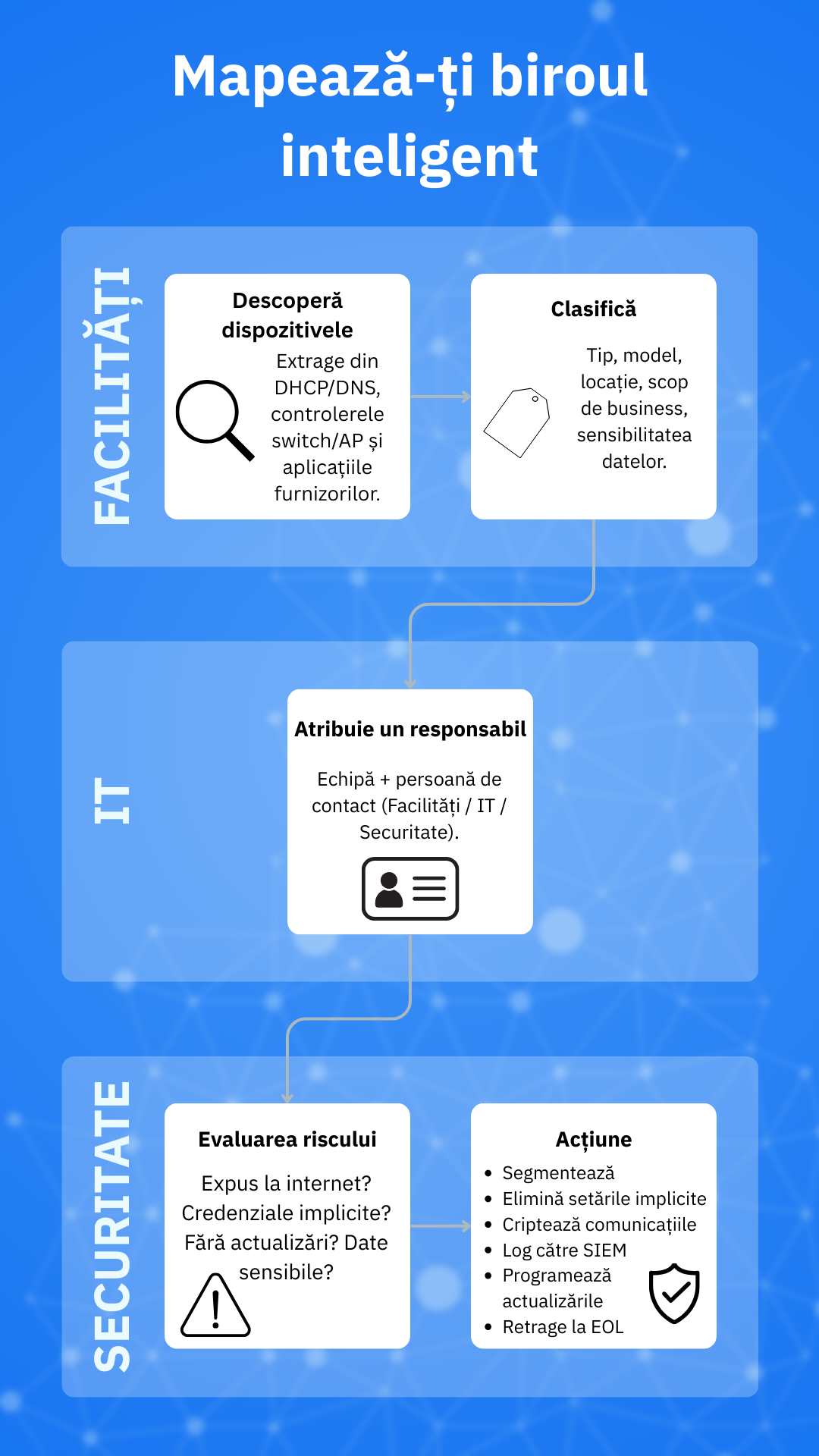

Începe cu un inventar și o structură de responsabilitate

Un inventar clar al echipamentelor te ajută să nu „aperi orbește”. Atunci când întocmești inventarul, include: tipul dispozitivului, locația, scopul de business, versiunea firmware-ului, segmentul de rețea, tipul de date gestionate și starea de suport. Un inventar precis, menținut pe toată durata ciclului de viață, este esențial pentru a reduce riscul campaniilor cibernetice ce vizează dispozitive IoT.

Sfaturi rapide pentru birouri mici:

- Folosește controllerul switch/AP și jurnalele DHCP/DNS pentru a identifica dispozitivele conectate prin MAC/OUI.

- Asociază fiecare dispozitiv unui responsabil (ex: Facilități, HR, Securitate, Recepție).

- Notează dependențele cloud: aplicații mobile, portaluri ale furnizorilor, brokeri MQTT.

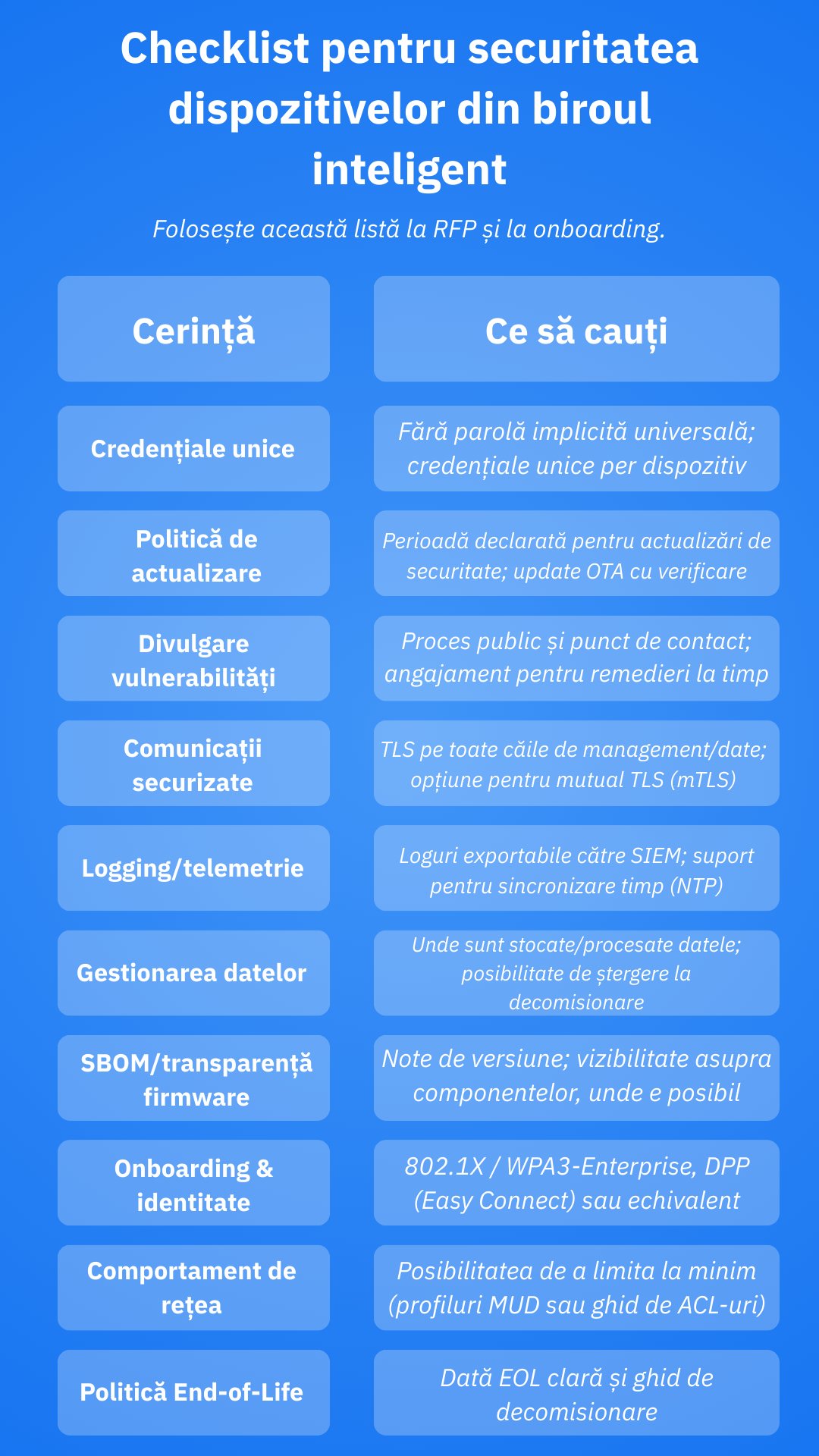

Achiziționează și implementează cu gândul la standarde

Tratează procesul de achiziție ca pe un control de securitate. Solicită furnizorilor să respecte cerințe esențiale precum actualizări sigure, identitate unică, jurnalizare avansată și comunicații criptate. Alege produse conforme cu ETSI EN 303 645 (fără parole implicite universale, divulgare vulnerabilități, protecția datelor etc.). Pentru guvernanță generală, standardul ISO/IEC 27400 oferă un cadru complet pentru securitate și confidențialitate în IoT.

Segmentează rețeaua și controlează accesul

Segmentează rețeaua în mod inteligent și evită scenariile periculoase (ex: cititoare de badge-uri în același segment cu serverul de salarizare). Folosește VLAN-uri și ACL-uri pentru a restricționa comunicarea doar la ceea ce este strict necesar. Separă rețeaua IT de cea OT/facilități.

CISA recomandă segmentarea ca metodă-cheie pentru a limita daunele și mișcarea laterală. Adoptă și o abordare Zero Trust: nu acorda încredere implicită bazată pe locație și verifică identitatea și starea de securitate la fiecare acces.

Instrumente utile:

- 802.1X / WPA3 Enterprise pe Wi-Fi pentru autentificare prin RADIUS/IdP

- MUD (RFC 8520) – dispozitivele își comunică automat comportamentul așteptat în rețea

- Easy Connect / DPP – onboarding securizat prin coduri QR pentru dispozitive fără ecran

Elimină setările implicite, securizează și minimizează

Parolele implicite rămân printre cele mai comune puncte de compromis. CISA Secure by Design recomandă eliminarea acestora din start. Refuză dispozitivele care vin cu parole universale și aplică politici care impun parole unice per dispozitiv.

Ce mai poți face:

- Dezactivează servicii inutile (UPnP, SSDP, mDNS)

- Schimbă URL-ul sau portul panoului de administrare

- Activează MFA pentru portalurile cloud și panourile de management

Sfaturi rapide:

- Redenumește SSID-urile și ascunde panoul de control în spatele unui VPN

- Dezactivează radio-urile sau porturile neutilizate

- Colectează loguri centralizat (syslog/SIEM) și sincronizează ora (NTP)

Protejează căile de date și protocoalele

Dispozitivele din birourile inteligente comunică frecvent cu servicii cloud prin MQTT/HTTP. Impune TLS peste tot, preferabil mTLS (certificat client). Pe broker, setează ACL-uri per topic și aplică principiul privilegiului minim.

Dacă dispozitivele nu pot respecta aceste cerințe, izolează-le mai strict și rutează-le traficul prin gateway-uri de încredere.

Planifică actualizările și sfârșitul de viață

Solicită o politică de actualizare firmware și un proces de raportare a vulnerabilităților înainte de achiziție. Programează ferestre regulate de actualizare și testează actualizările într-un VLAN separat.

Politica de EOL (End of Life) ar trebui să includă:

- Marcarea dispozitivelor care nu mai primesc patch-uri

- Carantinarea sau înlocuirea celor EOL

- Resetare din fabrică și ștergere securizată a datelor la decomisionare

Monitorizează continuu și reacționează rapid

Chiar și cu segmentare, ia în considerare faptul că unele dispozitive vor funcționa greșit. Creează un baseline de trafic și alertează la orice anomalie. De exemplu, camerele nu ar trebui să comunice cu IP-uri necunoscute.

Trimite logurile în SIEM, urmărește DNS beaconing, folosește NDR pentru detectarea mișcărilor între segmente. Aplică principiul Zero Trust în mod continuu.

Sugestie de instrument pentru birouri mici

Dacă folosești hardware NETGEAR Orbi/Nighthawk, activează NETGEAR Armor (Powered by Bitdefender). Armor blochează amenințările la nivel de router, oferă filtre de navigare sigură, analizează parolele slabe și firmware-urile învechite, și extinde protecția și pe dispozitivele din afara rețelei.

Tratează-l ca pe o măsură complementară – nu înlocuiește segmentarea, parolele puternice sau actualizările regulate.

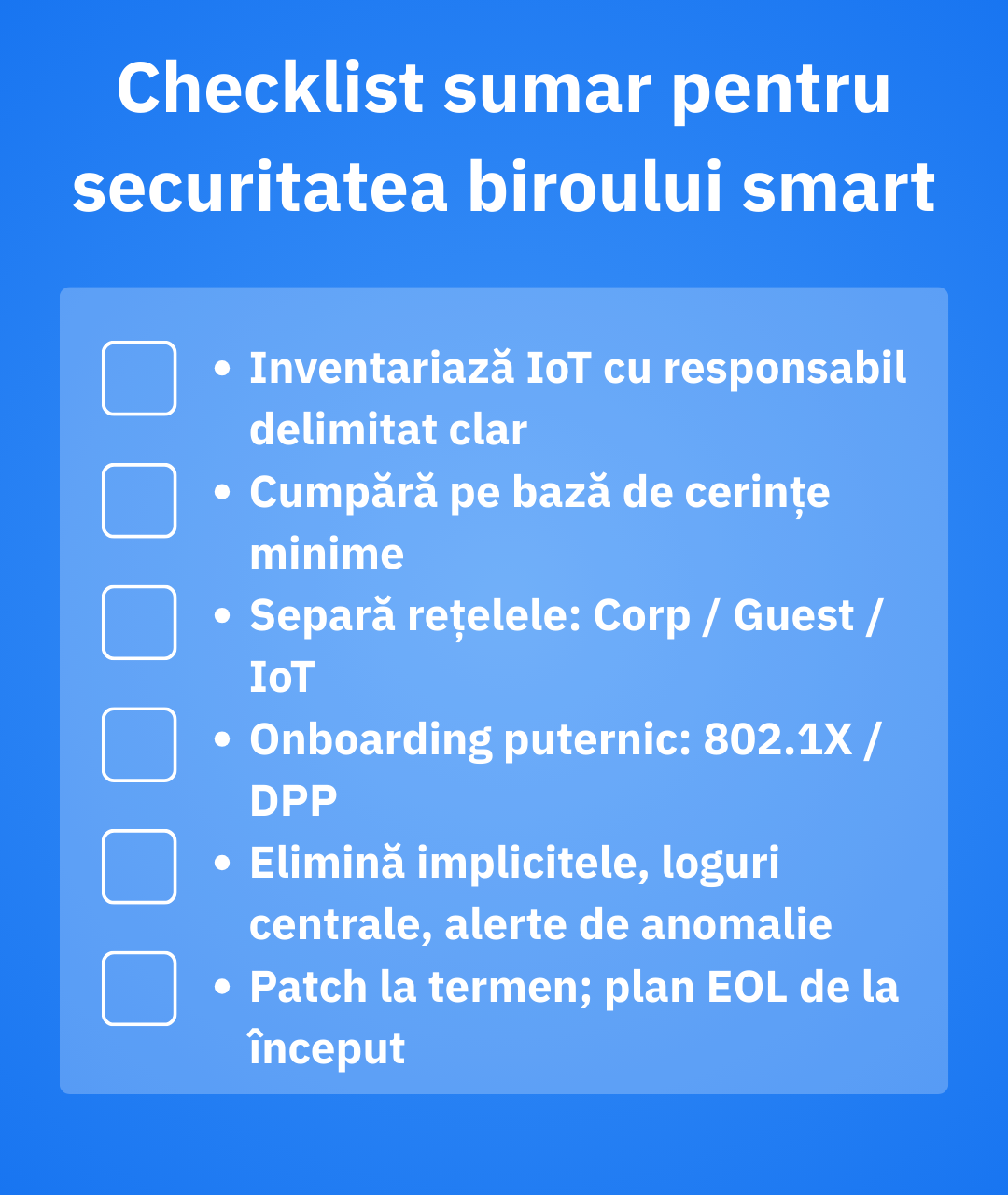

Listă de verificare rapidă

- Inventar complet cu responsabil și metadate pe ciclul de viață

- Respectă NIST 8259A / SP 800-213, ETSI EN 303 645, ISO/IEC 27400

- Segmentează rețeaua (VLAN, ACL), folosește WPA3-Enterprise/802.1X, onboarding MUD și DPP

- Elimină setările implicite, aplică parole unice și MFA, restricționează servicii

- TLS peste tot, mTLS pentru MQTT, minim de privilegii la nivel de broker

- Planifică actualizările și EOL de la început, cere politici de dezvăluire a vulnerabilităților

Concluzie

Deși dispozitivele IoT au crescut semnificativ suprafața de atac în birourile inteligente, ele nu sunt compromise pentru că sunt „smart”, ci pentru că sunt neadministrate. Tratează fiecare dispozitiv conectat ca pe un sistem de business cu un scop, un responsabil și reguli clare.

Dacă nu faci altceva, fă din vizibilitate o prioritate, cumpără doar conform standardelor, separă rețelele, elimină parolele implicite, criptează comunicarea și planifică actualizările și retragerea dispozitivelor încă de la început. Nu perfecțiunea este scopul, ci reducerea riscurilor și identificarea devierilor cât mai devreme. Cu o strategie clară și aplicabilă, poți păstra avantajele biroului inteligent fără să-ți pui securitatea în joc.

Întrebări frecvente despre securitatea IoT în birourile inteligente

Ce este un birou IoT?

Un birou IoT este un spațiu de lucru în care echipamentele de zi cu zi, precum becuri, termostate, imprimante, camere, panouri de săli de ședințe și cititoare de badge-uri, sunt conectate la rețea pentru a colecta date și a automatiza sarcini. Aceste dispozitive optimizează consumul de energie, securitatea și întreținerea, adesea prin tablouri de bord cloud și aplicații mobile. Avantajele includ eficiență și confort, însă dezavantajul este creșterea suprafeței de atac.

Care este cel mai slab punct în securitatea IoT?

Cel mai slab punct este lipsa unei administrări adecvate. Dispozitivele necunoscute sau fără un responsabil clar, care folosesc parole implicite și rulează firmware învechit pe rețele plate, pot deveni un pericol digital pentru întreaga infrastructură. Se spune adesea că o rețea IoT este la fel de sigură precum cel mai vulnerabil dispozitiv al său. În alte cuvinte, dacă un dispozitiv slab este lăsat conectat, atacatorii îl pot exploata pentru a pătrunde în rețea.

Ce înseamnă IoT în clădirile inteligente?

IoT în clădirile inteligente se referă la dispozitivele conectate, precum senzori, controlere, HVAC, corpuri de iluminat, lifturi și sisteme de access, controlate de un sistem de administrare a clădirii (BMS) pentru a îmbunătăți confortul, siguranța și eficiența energetică.

tags

Autor

Vlad's love for technology and writing created rich soil for his interest in cybersecurity to sprout into a full-on passion. Before becoming a Security Analyst, he covered tech and security topics.

Toate articoleleArticole similare

Articole salvate