Lecții din sperietura legată de „build-poison” în OpenWrt și ce înseamnă asta pentru casa ta inteligentă

Sperietura legată de „build-poison” în OpenWrt arată de ce securitatea lanțului de aprovizionare al firmware-ului de router contează pentru utilizatorii de case inteligente și IoT.

Ce înseamnă pentru tine contaminarea artefactelor de build din OpenWrt

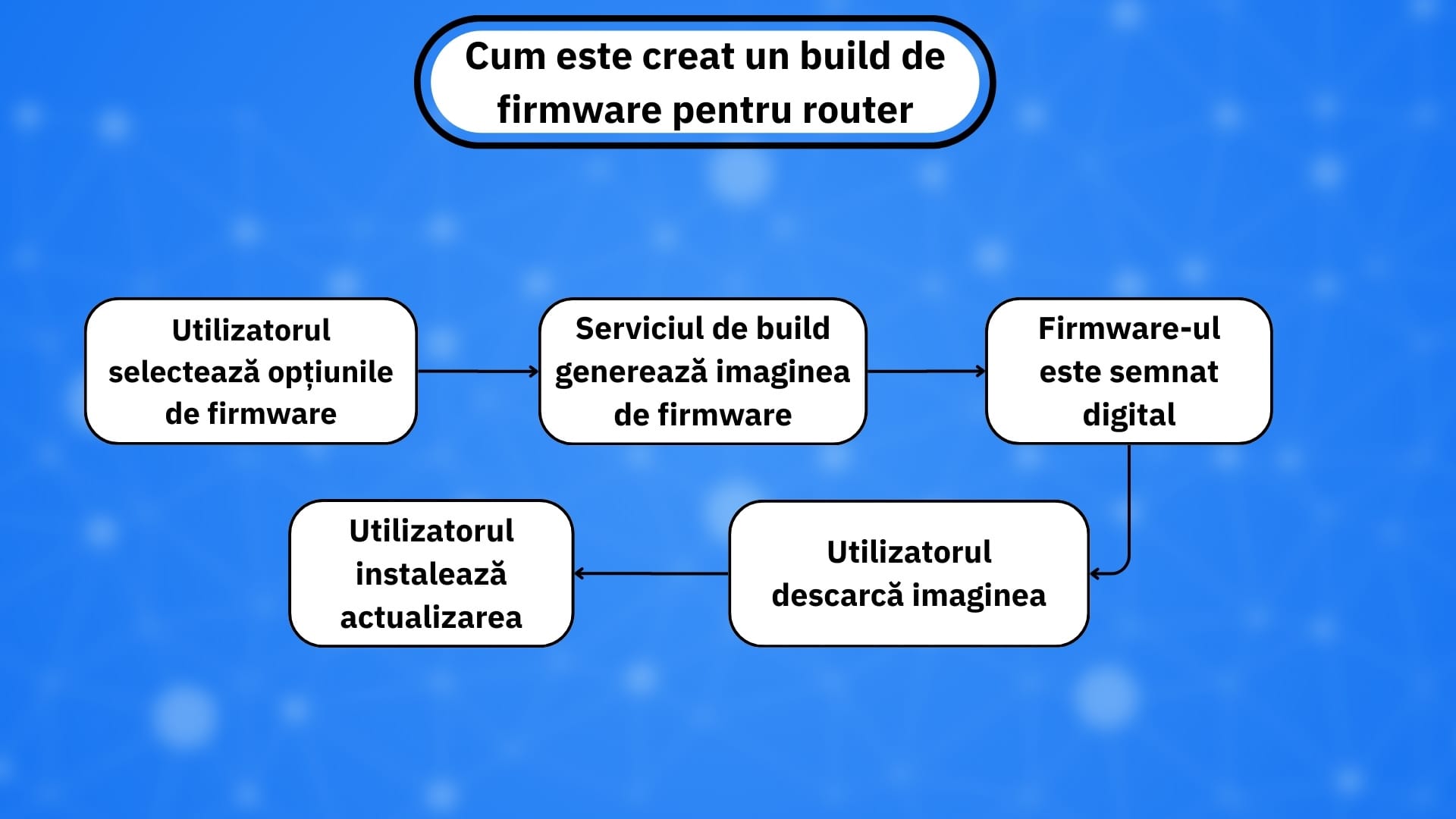

Firmware-ul open-source pentru routere are o bază loială de susținători, și pe bună dreptate: proiecte precum OpenWrt oferă utilizatorilor avansați control profund, remediere rapidă a vulnerabilităților și durate de viață lungi ale dispozitivelor. Însă un incident de la finalul lui 2024 care a afectat serviciul „Attended SysUpgrade” (ASU) al OpenWrt a arătat cum chiar și ecosisteme de încredere pot avea sincope, mai ales la intersecția dintre automatizare, caching și pipeline-urile de build.

Acest ghid explică pe înțelesul tuturor ce s-a întâmplat. Află de ce ar trebui să îți pese ca utilizator și cum poți reduce riscurile într-o gospodărie IoT.

Iată ce s-a întâmplat de fapt

Pentru început, funcția ASU din OpenWrt îi ajută pe utilizatori să genereze la cerere imagini de firmware personalizate (de exemplu, incluzând pachete specifice). Cercetătorii au dezvăluit că o combinație de două probleme ar fi putut permite unui atacator să „contamineze” rezultatul build-ului într-un mod care ar fi putut duce la producerea și distribuirea de firmware malițios sub semnătură legitimă, în funcție de condiții și de modul de utilizare a serviciului.

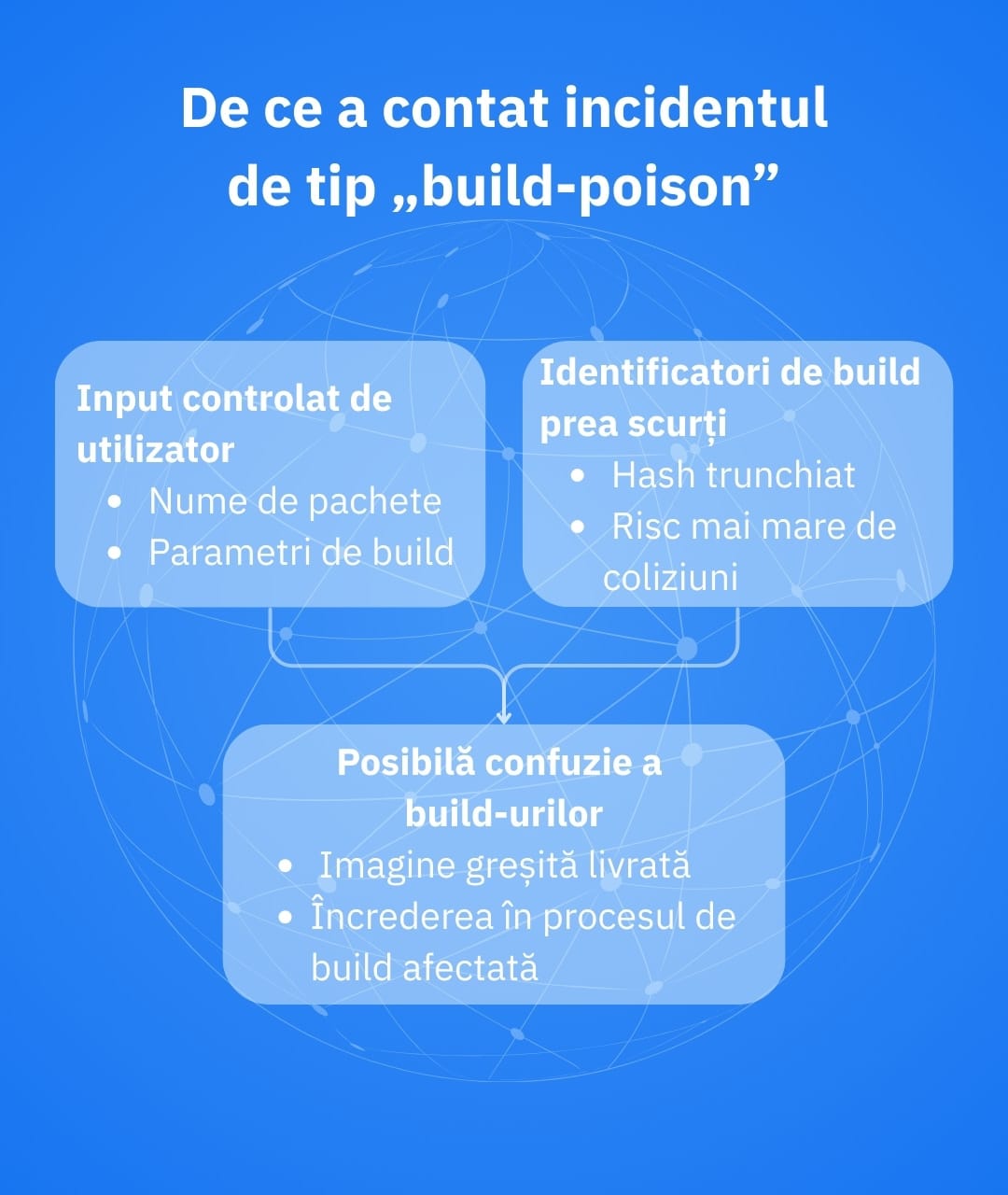

La nivel general, riscul provenea din:

- Injectare de comenzi: input controlat de utilizator (selecții de pachete) putea fi inclus în comenzi de build fără o sanitizare adecvată

- Un hash de cerere trunchiat: sistemul folosea o valoare SHA-256 scurtată (12 caractere) pentru identificarea cererilor de build, crescând fezabilitatea coliziunilor

Împreună, aceste slăbiciuni au ridicat posibilitatea ca un atacator să creeze o cerere care să intre în coliziune cu una legitimă și să influențeze ce imagine este livrată pentru acel identificator (de aici și eticheta de „contaminare a artefactelor de build”).

OpenWrt a emis un avertisment, precum și patch-uri. Relatările din acea perioadă au subliniat că nu doar codul, ci și sistemul de build și pipeline-ul de distribuție ar trebui să facă parte din perimetrul tău de încredere.

De ce ar trebui să le pese consumatorilor și gospodăriilor IoT

Dacă rulezi OpenWrt pe un router aflat în centrul ecosistemului tău de casă inteligentă, nu ar trebui să-l tratezi ca pe orice alt dispozitiv. Acest router acționează ca un dirijor al traficului pentru camere, încuietori, televizoare inteligente, difuzoare și senzori, așa că are sens când spunem că ar trebui să-l tratezi drept singurul loc în care nu îți poți permite ambiguități privind integritatea.

Chiar dacă nu ai folosit niciodată ASU, incidentul servește totuși la evidențierea unor probleme relevante pentru consumatori, inclusiv:

1. Lanțul de aprovizionare nu este abstract: serviciile automate de build, straturile de caching și oglinzile de descărcare se pot întoarce rapid împotriva ta, în ciuda reputației proiectului de bază

2. Semnat nu înseamnă automat și sigur: deși semnarea este esențială, o semnătură poate crea un fals sentiment de siguranță (de pildă, dacă un pipeline de build este manipulat)

3. Impactul IoT este amplificat: un router compromis poate însemna cu ușurință un dezastru pentru întregul ecosistem IoT, deoarece servește drept plan de vizibilitate și control pentru multe dispozitive conectate

Pași practici de aplicat chiar acum

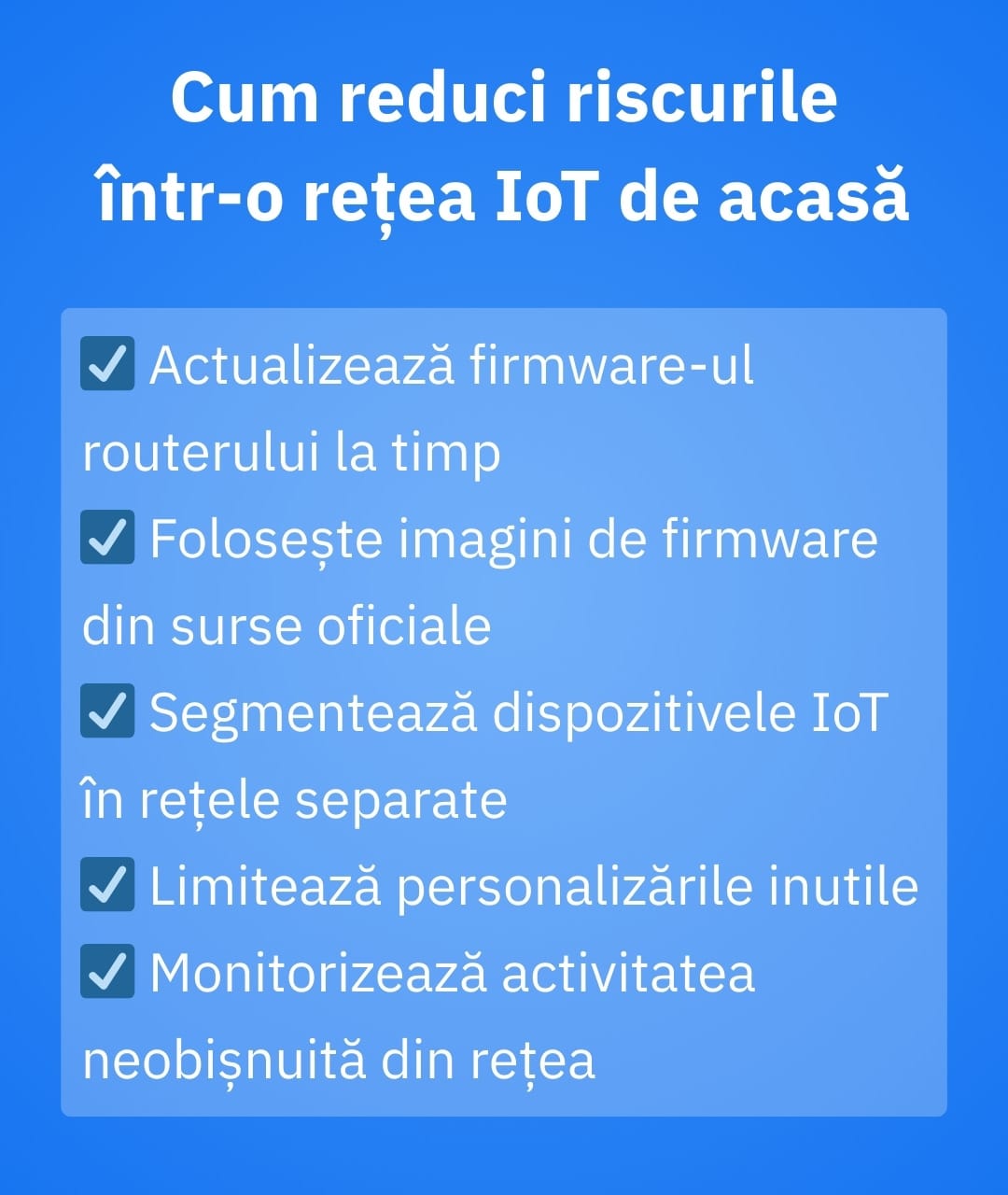

Nu trebuie să fii inginer de firmware pentru a-ți îmbunătăți șansele împotriva build-urilor contaminate și a altor amenințări latente. Iată cinci pași practici care te pot ajuta să rămâi în siguranță:

• Prioritizează actualizările: când o platformă de router emite un avertisment de securitate, tratează-l cu maximă importanță. La urma urmei, o abordare proactivă bate întotdeauna gestionarea consecințelor unui incident de securitate

• Preferă imaginile și căile oficiale: dacă nu ai cu adevărat nevoie de build-uri personalizate la cerere, este mai sigur să rămâi la versiuni stabile și upgrade-uri documentate. Asta nu înseamnă că nu poți personaliza – ci doar că ar trebui să existe intenție clară asupra destinației și felului în care o faci

• Redu personalizarea inutilă în infrastructura critică: cu cât imaginea routerului tău este mai „la comandă”, cu atât depinzi mai mult de corectitudinea fiecărui pas care a introdus-o

• Segmentează-ți casa inteligentă: pune dispozitivele IoT pe o rețea de oaspeți sau pe VLAN atunci când este posibil, astfel încât compromiterea unui singur dispozitiv slab să nu se propage în întregul ecosistem

• Monitorizează comportamentele ciudate: majoritatea gospodăriilor nu au nevoie de inspecție la nivel de pachete, dar beneficiază de alerte atunci când dispozitivele încep să contacteze domenii suspecte sau să transmită semnale neobișnuite

Unde software-ul specializat devine util

OpenWrt rămâne unul dintre cele mai respectate proiecte de firmware pentru routere din zona consumatorilor și entuziaștilor, oferind transparență, flexibilitate și remedieri rapide, impulsionate de comunitate. Sperietura legată de „build-poison” ne arată însă o realitate inconfortabilă pentru utilizatorii obișnuiți de case inteligente – chiar și platformele open-source bine întreținute au dezavantajele lor. Pentru gospodăriile pline de dispozitive IoT care nu pot fi ușor auditate sau actualizate, un strat de securitate la nivel de rețea poate ajuta la compensarea acelor puncte oarbe.

NETGEAR Armor este un strat de securitate suplimentar care își propune să ajute consumatorii prin monitorizarea dispozitivelor conectate și blocarea destinațiilor malițioase cunoscute și a activităților de amenințare la marginea rețelei. Acest lucru poate fi valoros în scenarii precum:

- O cameră inteligentă care începe brusc să contacteze domenii suspecte

- Un nou gadget IoT care prezintă tipare de trafic similare cu cele ale malware-ului

- Linkuri de phishing și malițioase accesate de membrii gospodăriei pe mai multe dispozitive

Este de remarcat că NETGEAR Armor este conceput să ruleze pe routere și sisteme mesh NETGEAR compatibile, nu pe firmware personalizat precum OpenWrt. Asta înseamnă, în esență, că utilizatorii trebuie să aleagă între control maxim asupra firmware-ului și comoditatea unui strat de securitate integrat la nivel de rețea.

Concluzia

Sperietura legată de „build-poison” în OpenWrt nu ar trebui folosită ca pretext pentru a da vina pe un proiect. Abordarea mai potrivită este să învățăm lecția corectă – că securitatea dispozitivelor moderne este strâns legată de integritatea pipeline-urilor de build și livrare, nu doar de „cod bun”.

Pentru utilizatorii obișnuiți, adevărata provocare este echilibrarea controlului, vizibilității și ușurinței de protecție. Fie că asta înseamnă întreținerea atentă a unui setup cu firmware personalizat sau alegerea unui hardware cu securitate de rețea integrată, reducerea riscurilor din casa inteligentă se rezumă, în cele din urmă, la alegerea modelului care se potrivește cel mai bine capacității și disponibilității tale de a-l gestiona în timp.

Întrebări frecvente

Care sunt dezavantajele OpenWrt?

OpenWrt oferă personalizare puternică și transparență, dar vine cu o curbă de învățare mai abruptă, suport oficial limitat și o dependență mai mare de configurarea utilizatorului pentru stabilitate și securitate. Pentru utilizatorii non-tehnici, configurările greșite sau actualizările întârziate pot introduce riscuri mai puțin frecvent întâlnite în ecosisteme de routere strict gestionate de producători.

Cum să faci OpenWrt mai sigur?

Menținerea securității OpenWrt presupune prioritizarea actualizărilor, minimizarea pachetelor instalate, folosirea unor credențiale administrative puternice și dezactivarea serviciilor inutile. Întăriri suplimentare – precum adăugarea de reguli de firewall, segmentarea rețelei pentru dispozitivele IoT și utilizarea prudentă a serviciilor de build terțe – reduc și mai mult suprafața de atac.

Poate OpenWrt să acționeze ca firewall?

Da, OpenWrt include un firewall complet, bazat pe iptables sau nftables, care îi permite să filtreze traficul, să impună segmentarea rețelei și să controleze conexiunile de intrare și de ieșire. Deși foarte capabil, eficiența sa depinde în mare măsură de capacitatea utilizatorilor de a-l configura și întreține corect.

tags

Autor

Vlad's love for technology and writing created rich soil for his interest in cybersecurity to sprout into a full-on passion. Before becoming a Security Analyst, he covered tech and security topics.

Toate articoleleSe întâmplă acum Populare

FBI: Escrocii se dau drept banca ta – cum te protejezi

04 Decembrie 2025

Bitdefender lansează Studiul Privind Securitatea Cibernetică a Consumatorilor 2025

14 Noiembrie 2025

FOLLOW US ON SOCIAL MEDIA

Articole similare

Articole salvate