WhatsApp soluciona una vulnerabilidad de spyware de “cero clic” en Android

WhatsApp ha abordado una vulnerabilidad utilizada en ataques de software espía dirigido a objetivos de alto perfil.

The Citizen Lab ha publicado una investigación sobre la empresa israelí desarrolladora de software de vigilancia, Paragon Solutions, con el objetivo de “desenredar múltiples hilos relacionados con la proliferación de las operaciones de spyware mercenario de Paragon en todo el mundo.”

Los equipos de seguridad de Apple, Google y Meta (compañía matriz de WhatsApp) han estado trabajando en colaboración con los investigadores de Citizen Lab a lo largo de los años para corregir las brechas de seguridad explotadas en ataques de spyware. Más recientemente, esto ha implicado el producto de Paragon, conocido como Graphite.

“WhatsApp descubrió y mitigó un exploit de cero clic de Paragon en activo, y posteriormente notificó a más de 90 individuos que, según sus investigaciones, fueron objetivos de ataque, entre ellos miembros de la sociedad civil en Italia”, afirma el laboratorio.

Lo más destacado es que confirma los informes del mes pasado sobre la interrupción, por parte de Meta, de una campaña maliciosa que apuntaba a periodistas y miembros de la sociedad civil a través de su popular plataforma de mensajería.

Solución en el servidor (sin necesidad de actualizar)

Según BleepingComputer, WhatsApp abordó esta vía de ataque a finales del año pasado “sin la necesidad de una corrección del lado del cliente”, es decir, los usuarios finales no tuvieron que realizar ninguna acción (como actualizar WhatsApp en sus teléfonos).

En una declaración al sitio de noticias, un portavoz de WhatsApp dijo:

“WhatsApp ha interrumpido una campaña de spyware de Paragon que tenía como objetivo a varios usuarios, incluidos periodistas y miembros de la sociedad civil. Nos hemos puesto en contacto directamente con las personas que creemos que se vieron afectadas. Este es el ejemplo más reciente de por qué las empresas de spyware deben rendir cuentas por sus acciones ilegales. WhatsApp continuará protegiendo la capacidad de las personas de comunicarse de forma privada.”

Usuarios atacados en siete países

Paragon sostiene que no vende su software de vigilancia a clientes poco éticos —que lo utilizarían con fines personales en lugar de aplicarlo a la lucha contra el crimen— y que toma medidas para prevenir el tipo de abusos de spyware que se atribuyen al Grupo NSO y otros actores del mercado, según el informe.

Sin embargo, los investigadores canadienses afirman tener motivos para creer que Graphite se ha utilizado en numerosos ataques poco éticos en Italia, Canadá, Australia, Chipre, Dinamarca, Israel y Singapur.

“Hemos analizado forensemente múltiples teléfonos Android pertenecientes a objetivos de Paragon en Italia […] que fueron notificados por WhatsApp”, señala el informe. “Encontramos indicios claros de que se había cargado spyware en WhatsApp y en otras aplicaciones de sus dispositivos.”

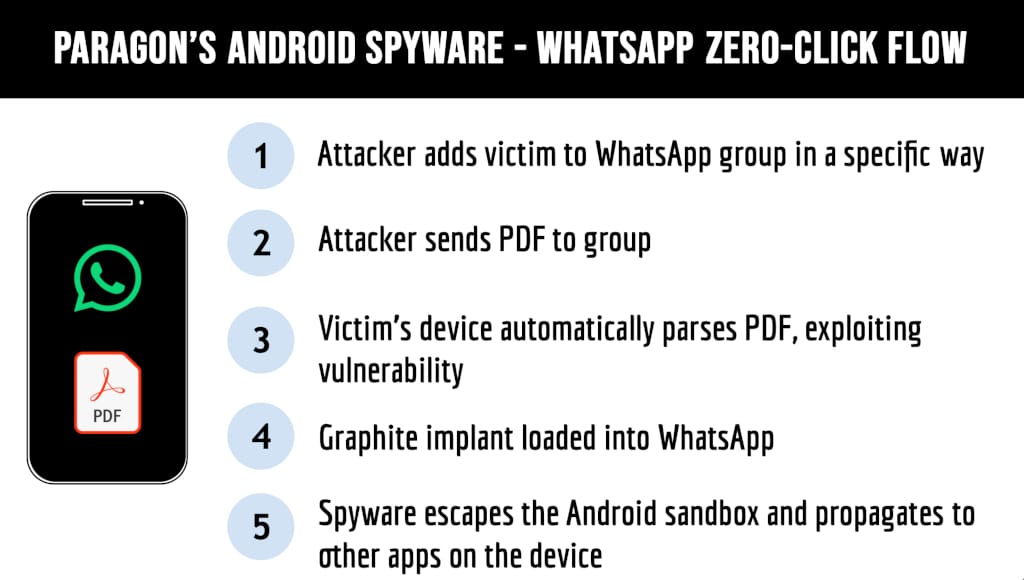

Flujo de ataque de cero clic en Android. Un ataque de cero clic no requiere la interacción de la víctima.

Fuente: The Citizen Lab, una división interdisciplinaria de la Munk School of Global Affairs & Public Policy de la Universidad de Toronto.

Usuarios de iPhone protegidos en iOS 18

Apple defiende periódicamente a sus propios usuarios frente a ciberataques mediante parches de software oportunos en cada ciclo de actualización de iOS.

“Analizamos el iPhone de una persona que trabajaba en estrecha colaboración con objetivos confirmados de Paragon en Android”, continúa el informe. “Esta persona recibió una notificación de amenaza de Apple en noviembre de 2024, pero no recibió notificación alguna de WhatsApp. Nuestro análisis mostró un intento de infectar el dispositivo con un spyware novedoso en junio de 2024. Compartimos los detalles con Apple, que confirmó que había corregido el ataque en iOS 18.”

El informe incluye un análisis de la infraestructura de Graphite y un análisis forense de los dispositivos infectados de varios miembros de la sociedad civil.

tags

Autor

Filip has 17 years of experience in technology journalism. In recent years, he has focused on cybersecurity in his role as a Security Analyst at Bitdefender.

Ver todas las publicacionesTambién te puede gustar

Bookmarks